Curioso sem fio

Publicado em General

Sexta passada cheguei em casa e notei que estava sem conexão. De novo. Esses dias havia sido um problema de "marco" ("mar contato") de um dos cabos que ligam o modem com o router, mas depois de apertar para lá e para cá as coisas de um jeito a resolver o problema de vez, vi que o buraco era mais embaixo.

Tentei desligar e ligar o modem algumas vezes, às vezes isso funciona, mas nada ainda. Aí resolvi dar uma olhada no log do Dlink que eu tenho aqui na rede de casa e vi um "authentication failed". Ops, há algo de errado aí. A primeira coisa que fiz foi ligar para a "patroa" e pedir para ela, que estava em outro local com acesso à web, testar a senha de acesso. Ok, tudo certo, ninguém fez sacanagem ali não.

Próximo passo, ligar para o fornecedor de banda larga. Após alguns minutos no fone, consegui explicar o problema e o atendente me forneceu usuário e senha "genéricos" para alterar o login no roteador e ver se tudo funcionava. Funcionou! Então, o problema estava na autenticação no provedor, que eu ainda uso, apesar desses rolos de leis que dizem que não precisa e depois falam que precisa, pois eu utilizo as poucas horas de acesso sem fio que vem no pacote do provedor e o envio de SMS do mesmo. Ok, vamos ligar para o provedor.

Liguei para o provedor e disseram que o plano que eu tinha no fornecedor de banda larga não "casava" com o plano que eu tinha no provedor. Achei meio estranho, e a atendente perguntou se eu desejava regularizar. Após ela confirmar que valores e velocidade não seriam alterados, dei ok. Ela pediu para eu testar após alguns minutos. Nada. Ao invés de ligar novamente dizendo que não funcionou, resolvi chutar e inserir no login o endereço completo, antes estava "user", tentei "usuario@provedor.com.br". Funcionou! Aleluia!

Tudo conectado, eu resolvi dar uma olhada no log do roteador e ... putz!!! Unallowed access from 00-4F-6B-00-AB-6D !!! Quem é o SAFADO que está fuçando por aqui? Rede sem fio, ainda mais em prédio, é um saco por causa disso. Sempre tem alguém querendo fazer alguma coisa, e esse dito sujo estava mandando 3 requisições por segundo! Mesmo se não conseguisse entrar aqui na rede, com certeza estava enchendo o saco.

Essa mensagem de erro apareceu pois na rede aqui em casa tenho cadastrado os endereços MAC que podem acessar, ou seja, apareceu um corpo estranho, ele barrou. Só que estava usando WEP, ainda não seguindo a sugestão do meu amigo Rodrigo Dutra de colocar alguma proteção mais decente, o que achei que era uma hora boa para fazer. Como o TX suporta WPA-PSK, resolvi que era uma boa. Mas mesmo assim, isso não evitaria que o engraçadinho ficasse enchendo o saco por aqui.

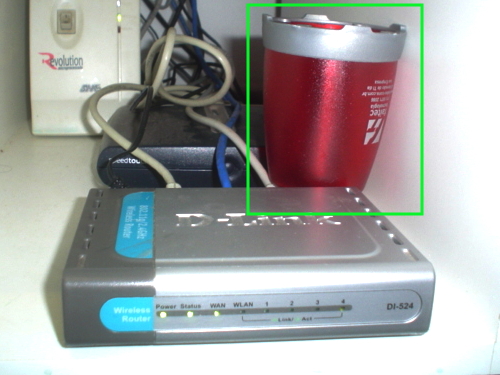

Dei uma olhada nos recursos do roteador, mas diferente de alguns outros modelos, ele não tem limitação do sinal. Resolvi atualizar o firmware do bicho, o que não me trouxe a opção de limitação do sinal, mas sim a opção de desligar a rede sem fio completamente. Não era bem isso que queria, e comecei a matutar o que eu poderia fazer, até tirei a antena mas aí não ia sinal algum ... até que tive um lampejo meio de Mac Gyver. Como o sinal da rede se espalha em uma forma meio cônica (\/, se deu pra entender) o lance era tentar barrar o sinal logo na hora que saísse. Dei uma olhada no escritório e encontrei aquele porta-canetas que está assinalado na foto acima. Coloquei o dito cujo em cima da antena, e dando uma olhada no log desde ontem, NADA do endereço MAC maluco fuçando na rede aqui. O engraçado é que, deixando a antena reta (90 graus) para tirar a foto acima, o engraçadinho começou a aparecer novamente! Voltei a antena para 135 graus (inclinada para a direita) como havia deixado desde ontem, e tudo ficou normal (leia-se limitado) novamente. Até agora, nada de "Unallowed access" no log do roteador.

Depois de limitar o sinal, o lance foi mudar a encriptação para a WPA-PSK. Aqui tem um ótimo tutorial sobre isso, e no Slackware foi sossegado. Vale atentar no fato que é observado no texto: o driver wext funciona melhor que o ipw mesmo para as placas IPW! Ficou basicamente assim:

wpa_passphrase minharede minhapassprase > /etc/wpa_supplicant.conf wpa_supplicant -i eth1 -c /etc/wpa_supplicant.conf -d -D wext

Pronto, rede mais segura e limitada. Mesmo se o porta-caneta surtar ou der uma caída de lado, o engraçadinho vai topar com alguma coisa mais forte por aqui. O esquema agora é tirar um tempinho para fuçar na rede dele, que aparentemente nem criptografia tem. ;-)

Comentários

Comentários fechados.

Artigos anteriores

- Guia Completo do vim-rails - sex, 24 de outubro de 2025, 09:23:37 -0300

- Parâmetros de contexto em Kotlin - ter, 29 de julho de 2025, 17:33:07 -0300

- Pull requests em modo raiz - sex, 22 de dezembro de 2023, 09:57:09 -0300

- Qual a idade do seu repositório? - ter, 27 de dezembro de 2022, 12:50:35 -0300

- Utilizando ctags em projetos Rails mais recentes - qui, 24 de junho de 2021, 08:23:43 -0300

- Fazendo o seu projeto brotar - seg, 15 de julho de 2019, 08:57:05 -0300

- Learn Functional Programming with Elixir - sex, 02 de março de 2018, 18:47:13 -0300

- Ambiente mínimo - Driver Driven Development - qua, 23 de agosto de 2017, 15:15:03 -0300

- Ambiente mínimo - repositórios de código - dom, 16 de abril de 2017, 13:02:14 -0300

- Ambiente mínimo - terminal e navegador - dom, 02 de abril de 2017, 21:43:29 -0300

ah isso é o que importa :). se você está satisfeito com o Slackware, tudo bem :P

falow :)

Marlon, vixi, o tutorial por razões contratuais do livro nem eu posso mexer!

P0ng, faz tempo hein? Eu conheço o Arch mas nunca instalei, ainda estou extremamente satisfeito com o Slackware velho de guerra. :-)

Nossa, cara! Faz séculos que não visito seu site. Entrei no endereço antigo (http://beam.to/taq) e vim parar nesse. Acho que você nem lembra de mim. Mas a gente conversava no ICQ :P

Gostei dessa tática. Ainda não estou habituado com esse lance wireless. Mas vou me acostumar hehehe

obs.: conhece o Arch Linux? Depois de passar quase 8 anos com o Slackware, tô testando ele (e to adorando)

falow :)

Ô TaQ, mudando o assunto... :) Eu vi que você usou um template LaTeX para fazer o tutorial sobre Ruby. Você poderia compartilhar? Tenho interesse!

Marlon S. Carvalho

http://www.marloncarvalho.net/wordpress/

Hahahahah, isso sim que é tecnologia contra bisbilhoteiros :D

Nesse rolo de abrir ou não abrir a rede, com esses riscos envolvidos de um jeito ou de outro, eu prefiro deixar o porta-canetas lá e fico sossegado. :-)

Nossa, hoje estou comendo letra pra caramba

"Acho que você vai rir um pouco com o artigo recente do Bruce Schneier na Wired, que por acaso veio bem a tempo:

http://www.wired.com/politics/security/commentary/securitymatters/2008/01/securitymatters_0110

"

Quando vi esse artigo, logo em seguida vi o seu post!

Achoq ue você vai rir um pouco co o artigo recente do Bruce Schneier na Wired, que por acaso veio bem a tempo:

http://www.wired.com/politics/security/commentary/securitymatters/2008/01/securitymatters_0110

Sérgio, o lance de limitar o alcance é pelo fato de ficar vendo aquele MAC lá toda santa hora, mesmo que ele não entre por causa da WAP. Seria mais ou menos ter uma fechadura e porta boa mas ficar um chato o dia inteiro batendo dizendo que quer entrar. :-) O limite seria mais ou menos por a tranca no portão para o cara nem saber que tem a porta. ;-) Ah, e por enquanto, fico fora de uma FON (fomfom!). :-)

Christiano, essa do canal vou mudar já, realmente está o 6! No AP tem até o lance de não fazer broadcast no SSID, mas pelo que eu vi se não fizer o WAP não funciona.

Rodrigo, é, vou dar uma brincada nessa rede com o Kismet durante a semana. ;-) A senha do roteador eu troquei e coloquei uma bem maluca, e esse lance do DHCP eu vou dar uma olhada com certeza, mas vou deixar com a WPA por enquanto para não ter que mexer no TX. :-)

Guilherme, ah, seu safado! :-) Só toma cuidado se a rede em questão não for um "honeypot" esperando alguém entrar lá para dar uma fuçada.

Angelo, é, dei um jeito com o que tinha por perto ehehe. Até pensei em usar um chiclete para deixar o ângulo da antena fixo mas ia ficar muito nojento! Eca! :-D

Taq,

Então, segurança wifi é assim mesmo. Tem que utilizar todos os meios, mas este é novo. hauhauhahhahahhauahuha

Vai pra minha lista de jeitos diferentes para solucionar problemas.

Abraços

Angelo

Vou ter que assumir: eu sou o maior consumidor clandestino de redes sem fio que existe :)

Quando estou andando por aí com o iPhone, canso de encontrar redes sem fio abertas. E como ninguém é de ferro (e uma conexãozinha mais rápida sempre vai bem), não hesito em me conectar!

[ ]s, gc

(P.S.: legal o seu captcha)

TaQ,

As dicas do Christiano são muito legais, especialmente no que diz respeito a desabilitar o broadcast do ESSID (entretanto, com o Kismet na mão, a rede vai estar lá... :-D).

Há algumas outras coisas que podem reforçar a segurança (se você já não as fez). Uma delas é trocar a senha de administração do roteador. Por incrível que pareça, muita gente mantém a senha padrão usada pelo fabricante.

Outra coisa que gosto de fazer é desabilitar o DHCP no router e fazer uso de IPs estáticos em conjunto com filtros. Assim, o roteador não fica ofertando IPs válidos da minha rede a alguém que a ela queira ter acesso.

Particularmente, eu também gosto de reduzir o sinal do roteador.

Mas nada é 100% seguro, infelizmente.

Mesmo para WAP, há algumas técnicas utilizadas para quebra, muito embora o índice de êxito seja *muito* menor do que ataques a WEP, já que a técnica geralmente utilizada baseia-se em ataques de dicionário. Se você tiver uma boa passphrase, as chances de êxito são mínimas, quando considerado este método.

Eu tenho procurado usar o WPA2, quando possível.

Porém, também faço uso do WPA em casa, já que o TX "padrão" não conecta a redes WPA2, sendo necessário comprar uma atualização vendida pela Palm.

Realmente sempre tem engraçadinhos tentando futricar na rede wireless. Moro colado a uma avenida movimentada de São Paulo, cheio de prédios comerciais em volta do meu. Quando dou um iwlist scanning, aparece muitas redes e sempre tem alguém tentando me scanear (ou sacanear). Colocando WPA (não use WEP, pois é fácil quebrar) já resolve bastante. Outra dica é mudar o channel, o default dos EUA é Channel 6, eu tenho usado channel 9. Por último, veja se seu AP tem opção de ficar invisível, dessa forma você configura o ESSID nas suas máquinas e se alguém ao tentar scanear a rede, não vai te enxergar.

Humm só não entendi a paranóia em limitar o alcance físico do sinal... somente o wpa já resolve o problema...

Aliás você deveria entrar na rede FON (http://pt.wikipedia.org/wiki/FON) ao invés de desenvolver este espírito corporativo da era industrial :-)

[]'s